智能手表和手环可能会泄露你的银行卡密码,原理是这样。。

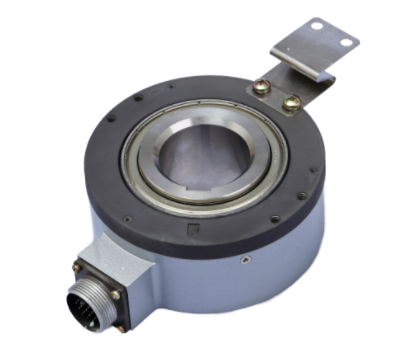

他们收集了来自可穿戴设备。例如智能手表和运动手环中嵌入式传感器的数据,并利用计算机去破解个人的识别和密码。

首次尝试的破解成功率达到80%,而三次尝试后的成功率超过90%。 宾汉姆顿大学工程和应用科学学院计算机啊科学助理教授王艳表示:可穿戴设备能被攻破,攻击者可以恢复出用户手掌的运动轨迹,。

随后获得访问ATM记,电子门禁,以及用键盘控制的企业服务器密码。 这项研究的其他参与者还包括wang chen.guo xiaonan liu bo ,而负责人来自斯蒂文斯理工学院,该团队在与移动设备相关的信息安全和隐私保护项目中保持合作。

王艳表示:威胁真实存在,但方法可能很复杂,有两种攻击方法可以实现:内部攻击和嗅探攻击。 在内部攻击中,攻击者通过恶意软件访问手腕上可穿戴设备的嵌入式传感器。

恶意软件等待 用户访问基于密码的安全系统,并发回传感器数据。随后,攻击者可以利用传感器数据去探测受害者的个人识别码。

攻击者也可以将无线嗅探设备设置基于密码的信息安全系统附近,窃取可穿戴设备发送给关联智能手机的传感器数据。 研究人员基于3中信息安全系统,包括ATM机,在是1个月时间里由20名成人用户,使用多种可穿戴设备进行了50000次密码输入测试。

利用可穿戴设备中加速计,陀螺仪和磁力计的数据,研究团队成功记录了毫米级的运动信息,而无论用户手掌处于什么姿势。随后,利用“后向个人识别码序列干涉算法”,研究人员准备恢复了按键数据。

研究团表示,这是第一种利用可穿戴设备获取个人识别码,同时不需要任何环境信息的技术。 这项研究帮助外界了解,可穿戴设备究竟会带来什么样的信息安全风险。

目前,可穿戴设备的尺寸和计算能力还无法保证强大的安全措施,这也导致数据安全性更脆弱。 在当前的研究中,团队并未针对问题提出解决方案,不过他们表示,开发者可以向数据中人为加入:噪声,使黑客无法从数据中提取手掌运动信息,但仍额可以有效跟踪运动,研究团队还建议,在可穿戴设备和关联设备的操作系统之间进行更强的加密。